Surface アクセサリ

Surface デバイスとシームレスに動作するよう設計されたキーボード、ペン、その他の必需品をご覧ください。

Game Pass

コンソール、PC、クラウドで 100 を超える高品質のゲームをお得な月額料金でプレイしましょう。

Xbox Series S

今までになくコンパクトでスタイリッシュな Xbox で夢をかなえよう。

Copilot はあなたの AI コンパニオン

いつでもどこでも必要なときに、あなたのそばで、あなたをサポートします。

法人向け

最大 ¥25,300 OFF 法人向け Surface セール 実施中

法人限定 Intel 最新プロセッサ搭載モデルが 12 月 27 日までの特別価格。この機会に Windows 11 搭載、新しい Surface の導入をご検討ください。

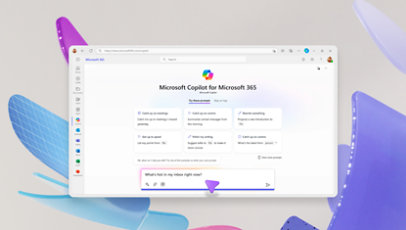

Microsoft 365 Copilot

一般法人向け Microsoft 365 で AI を活用し、時間を節約して、重要な仕事に集中しましょう。

Microsoft Teams をビジネスに

オンライン会議、チャット、リアルタイム コラボレーション、共有クラウド ストレージをすべて 1 か所で。

ビジネス向け Windows 11

ハイブリッド ワークのためにデザインユーザーに生産性を、IT 部門には一貫性を、組織全体にはセキュリティを。

Microsoft をフォロー