Azure Active Directory (Azure AD) тепер називається Ідентифікатором Microsoft Entra.

Умовний доступ Microsoft Entra

Посильте захист без шкоди для продуктивності.

Переосмислення захищеного доступу з Microsoft Entra

Дізнайтеся про інноваційні рішення для керування ідентичностями й доступом і про те, як посилити захист за допомогою Microsoft Entra.

Що таке умовний доступ?

Це розумний обробник політик, за допомогою якого організації можуть краще контролювати доступ користувачів до корпоративних ресурсів.

Застосовуйте засоби керування доступом за допомогою адаптивних політик

Надавайте, блокуйте й обмежуйте доступ або вимагайте пройти додаткову перевірку на основі таких сигналів у реальному часі, як відомості про користувача, пристрій, розташування та рівень ризику.

Убезпечуйте дані в програмах

Відстежуйте й контролюйте сеанси, доступ до програм і конфіденційні дані на рівні всієї організації в реальному часі на основі поведінки користувачів у локальних та хмарних середовищах.

Обмежуйте доступ уразливим і враженим пристроям

Використовуйте спеціальні політики, щоб забезпечувати доступ до корпоративних ресурсів лише з надійних пристроїв і перевіряти їх справність та рівень захищеності.

Дізнайтеся більше про концепції умовного доступу

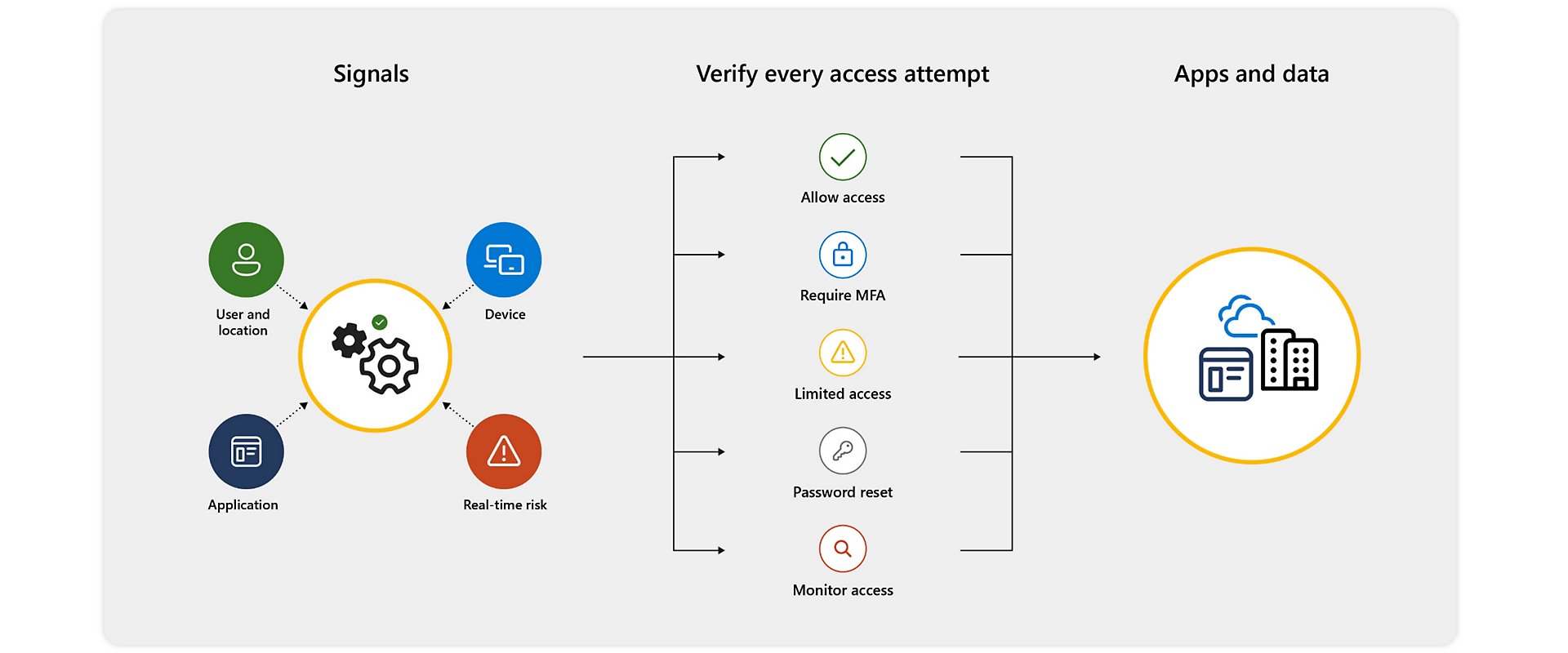

Принцип дії умовного доступу

Інструменти умовного доступу отримують більше 40 ТБ інформації із сигналів безпеки, пов’язаних з ідентичністю, аналізують її за допомогою машинного навчання та визначають і застосовують відповідну політику.

Можливості умовного доступу Microsoft Entra

Створюйте політики адаптивного доступу

Керуйте безпекою, зокрема блокуйте доступ, вимагайте пройти багатофакторну автентифікацію або обмежуйте сеанси, застосовуючи різні параметри залежно від ситуації.

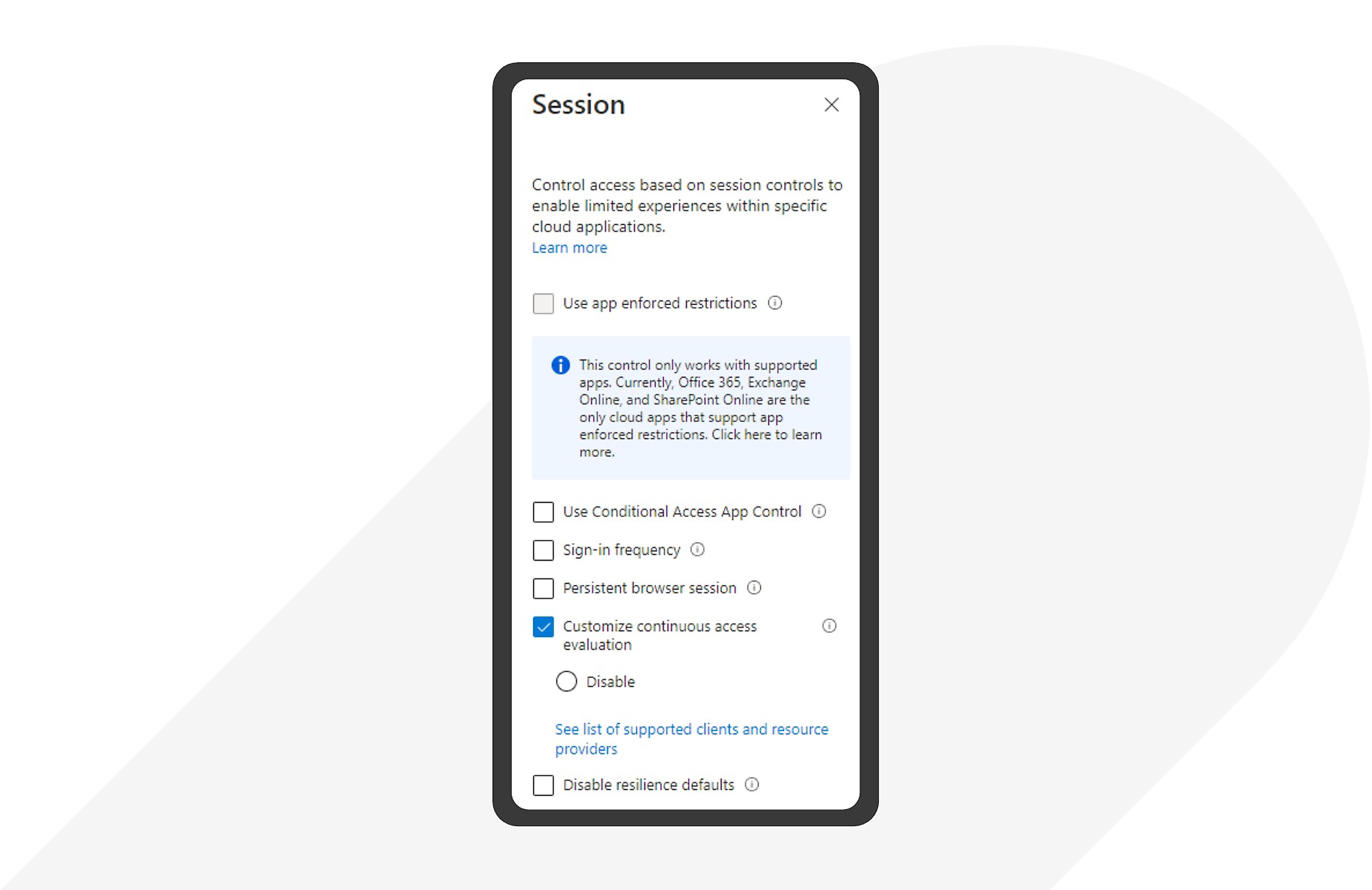

Відстежуйте доступ до сеансів і застосовуйте відповідні політики

Забезпечте захист сеансів після проходження автентифікації за допомогою політик моніторингу й керування доступом.

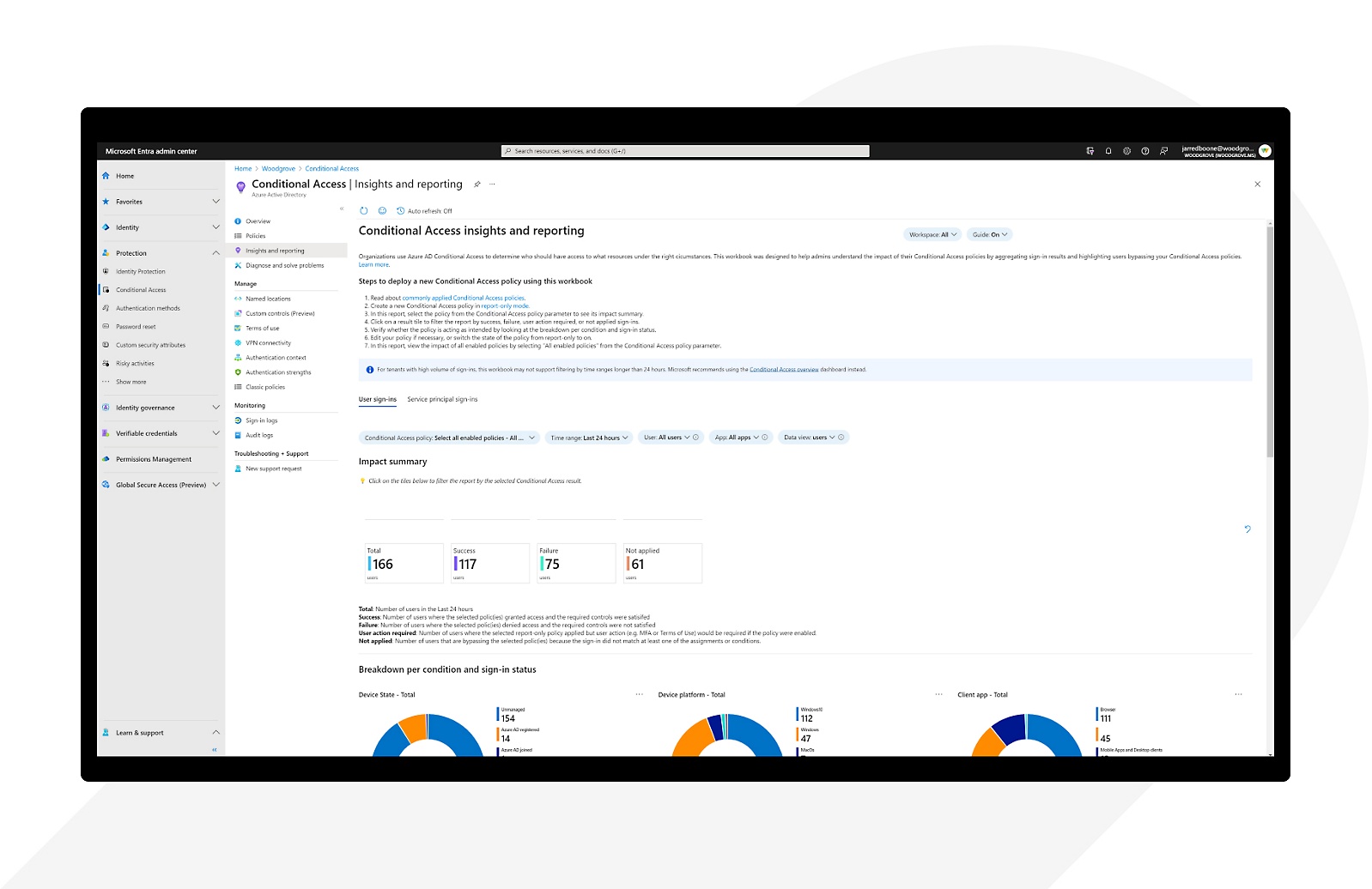

Переглядайте дані в режимі звітування

Використовуйте режим звітування, щоб відстежувати вплив політик і відповідним чином налаштовувати їх перед упровадженням.

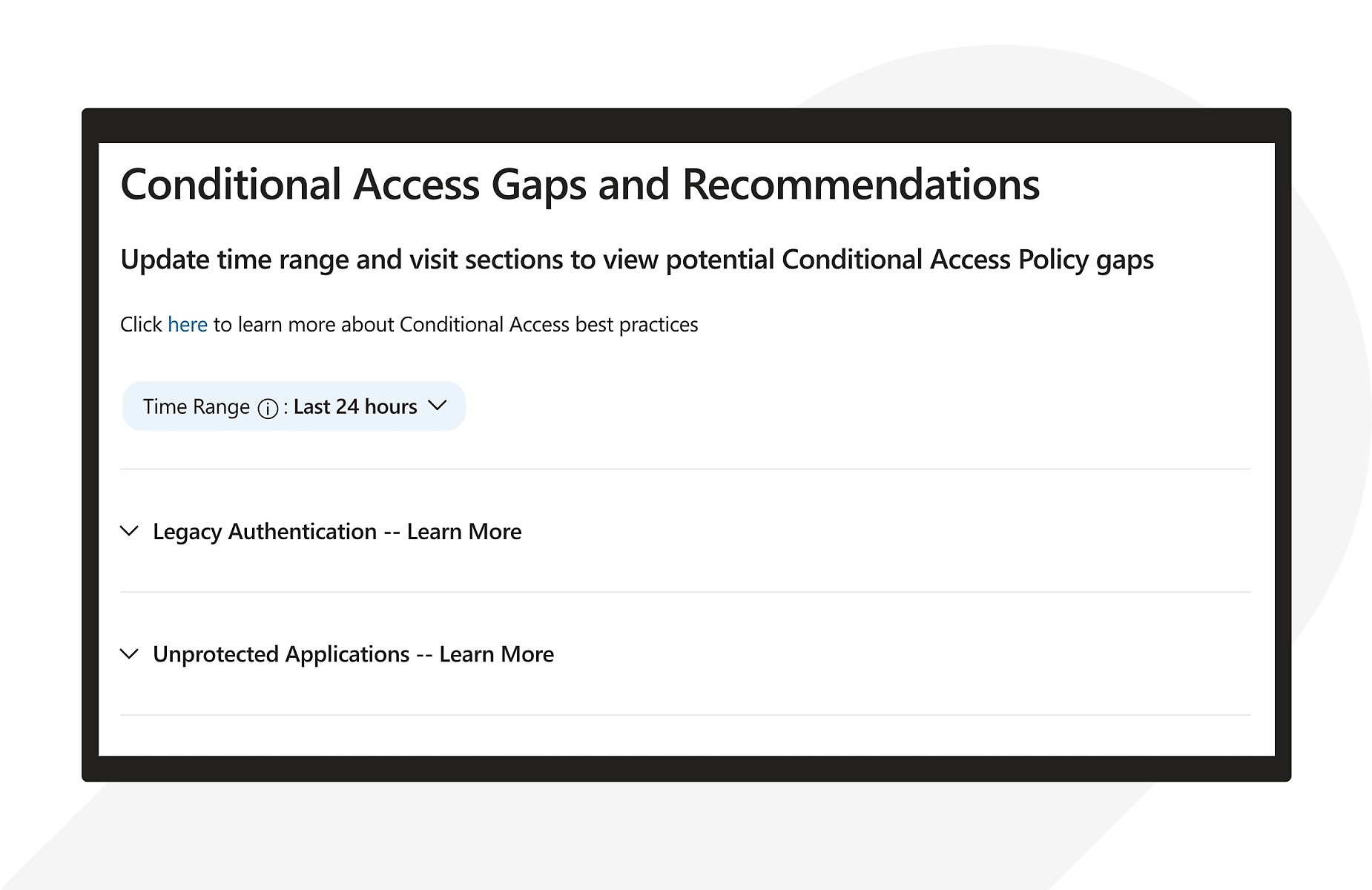

Налаштовуйте політики доступу за допомогою дієвих порад

Отримуйте звіти про безпеку з відомостями про можливі вдосконалення та відповідними рекомендаціями.

Дізнайтеся, чому понад 300 тисяч організацій використовують Ідентифікатор Microsoft Entra

Ціни на Ідентифікатор Microsoft Entra

Можливості умовного доступу наразі доступні за передплатою на Ідентифікатор Microsoft Entra (план 2)

- Azure Active Directory P2 відтепер має назву "Ідентифікатор Microsoft Entra (план 2)".

- Ідентифікатор Microsoft Entra (план 2) входить до складу Microsoft 365 E5, включно з версіями цього програмного комплексу, що не включають Microsoft Teams, і пропонує безкоштовне 30-денне ознайомлення.

- Абоненти Azure й Microsoft 365 можуть придбати Ідентифікатор Microsoft Entra (план 2) онлайн.

Інструкція й навчання

Безпека всієї організації

Убезпечуйте своє майбутнє. Ознайомтеся з рішеннями для захисту вже сьогодні.

Підпишіться на новини про Захисний комплекс Microsoft