Azure Active Directory (Azure AD) wird zu Microsoft Entra ID.

Bedingter Zugriff in Microsoft Entra

Verstärken Sie Ihren Schutz, ohne Kompromisse bei der Produktivität einzugehen.

Microsoft Entra – die Zukunftsvision für sicheren Zugriff

Entdecken Sie die neuesten Innovationen in der Identitäts- und Zugriffsverwaltung, und erfahren Sie, wie Sie Ihren Schutz mit Microsoft Entra ausweiten können.

Was ist der bedingte Zugriff?

Der bedingte Zugriff ist ein intelligentes Richtlinienmodul, mit dem Unternehmen den Benutzerzugriff auf Unternehmensressourcen besonders effizient steuern können.

Zugriffssteuerungen mit adaptiven Richtlinien erzwingen

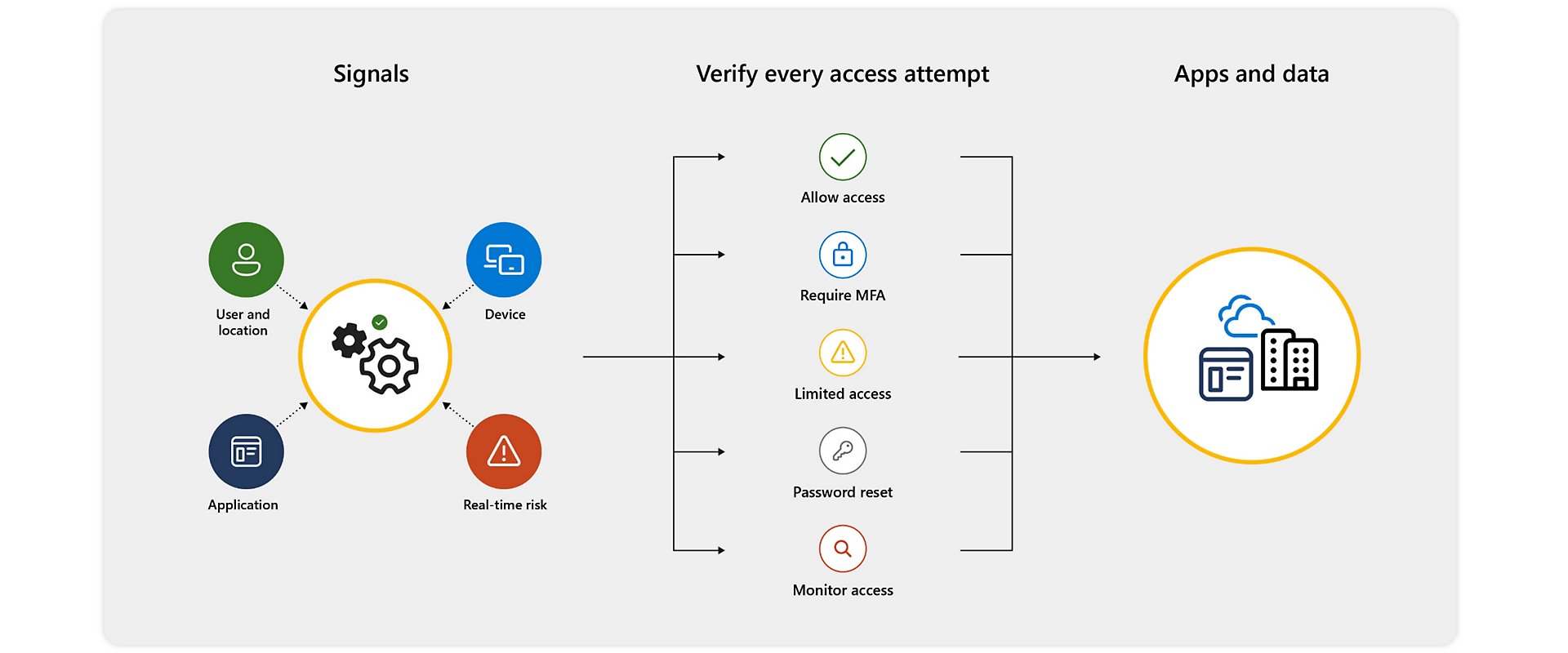

Ermitteln Sie anhand kombinierter Echtzeitsignale rund um Benutzerkontext, Gerät, Standort und Sitzungsrisiko, wann der Zugriff erlaubt, gesperrt oder eingeschränkt werden muss bzw. wann zusätzliche Überprüfungsschritte erforderlich sind.

Daten in Anwendungen schützen

Überwachen und steuern Sie Sitzungen, Anwendungszugriffe und vertrauliche Daten unternehmensweit in Echtzeit, indem Sie das Benutzerverhalten in lokalen und cloudbasierten Apps auswerten.

Zugriff auf anfällige und kompromittierte Geräte einschränken

Verwenden Sie Richtlinien für den bedingten Zugriff, um die Integrität und den Sicherheitsstatus registrierter Geräte zu überprüfen und sicherzustellen, dass nur einwandfreie und vertrauenswürdige Geräte auf Unternehmensressourcen zugreifen dürfen.

Begriffserklärungen zum bedingten Zugriff

Wie funktioniert der bedingte Zugriff?

Beim bedingten Zugriff werden über 40 TB identitätsbezogene Sicherheitssignale erfasst und mithilfe von maschinellem Lernen analysiert, um die passende Richtlinie für eine Ressource zu ermitteln.

Microsoft Entra-Funktionen für bedingten Zugriff

Adaptive Zugriffsrichtlinien erstellen

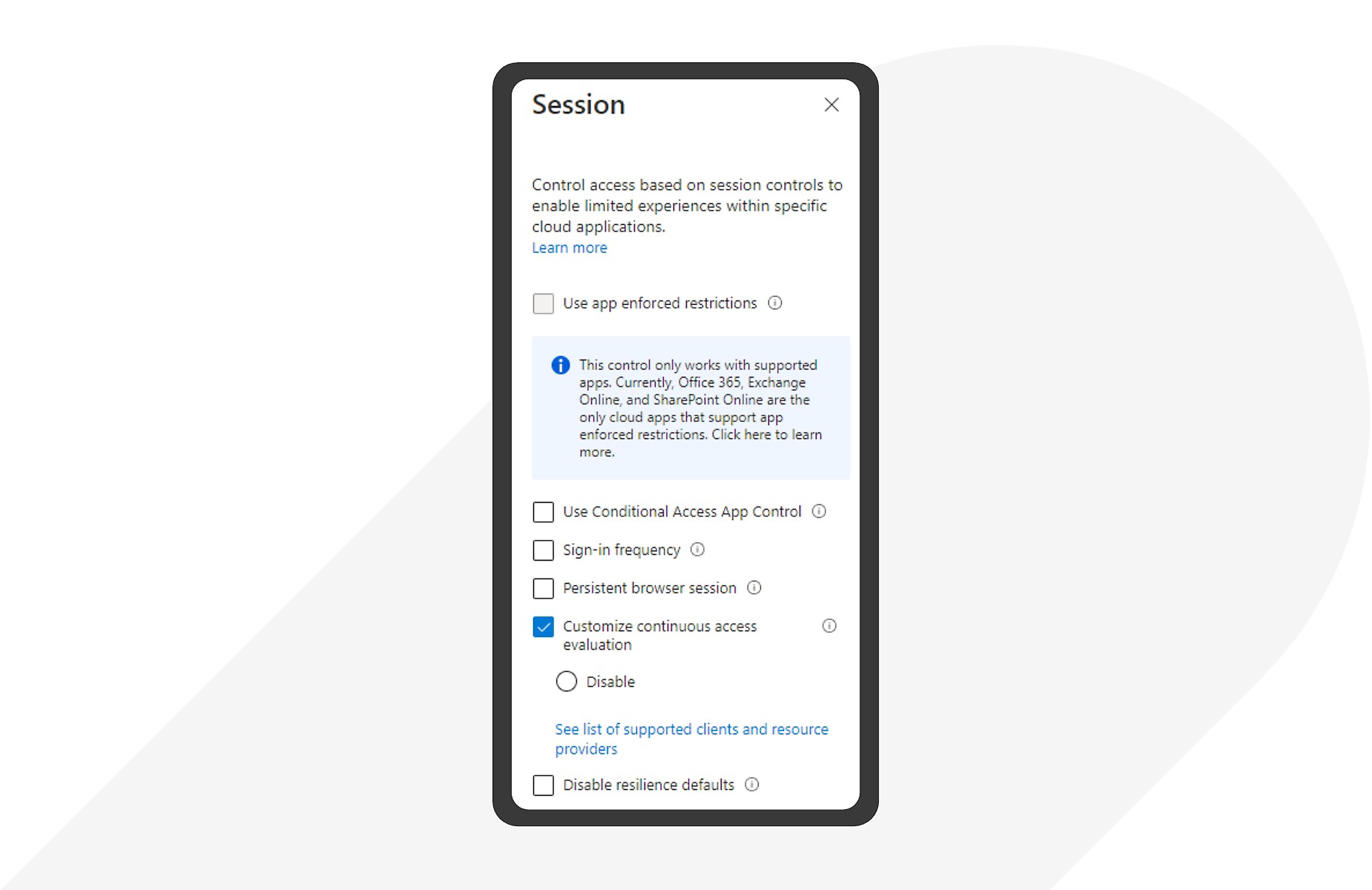

Verwalten Sie Sicherheitskontrollen mithilfe individueller Bedingungen, um Zugriffe zu blockieren, Multi-Faktor-Authentifizierung zu verlangen oder Benutzersitzungen bei Bedarf zu beschränken.

Zugriff überwachen und Richtlinien in Sitzungen durchsetzen

Gewährleisten Sie Schutz über die Authentifizierung hinaus, indem Sie sitzungsintern den Zugriff überwachen und Zugriffssteuerungsrichtlinien durchsetzen.

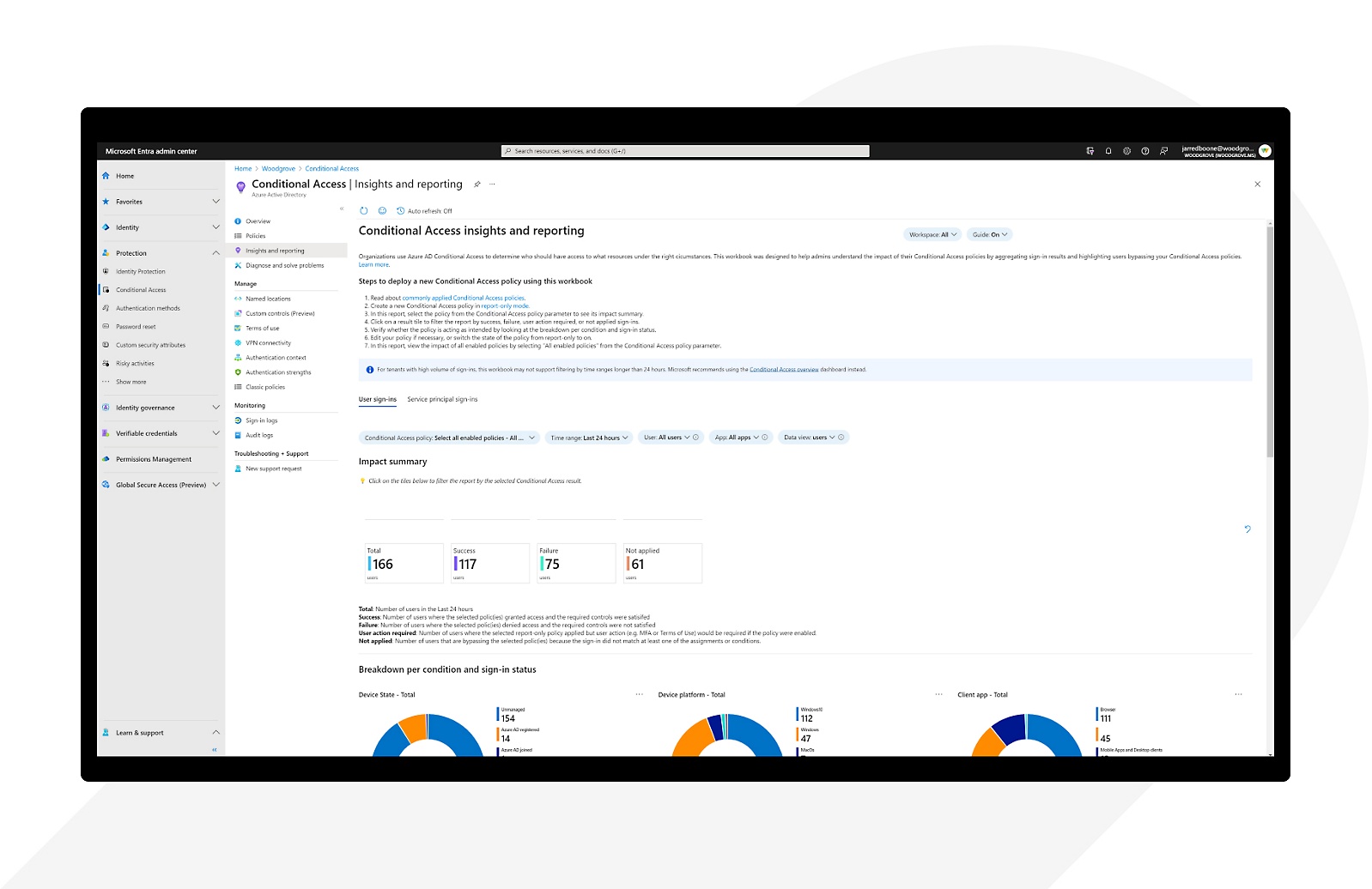

Richtlinien im reinen Berichtsmodus testen

Testen Sie die Auswirkungen von Richtlinien im reinen Berichtsmodus, bevor Sie diese durchsetzen. So können Sie Zugriffsrichtlinien vor dem Rollout optimieren.

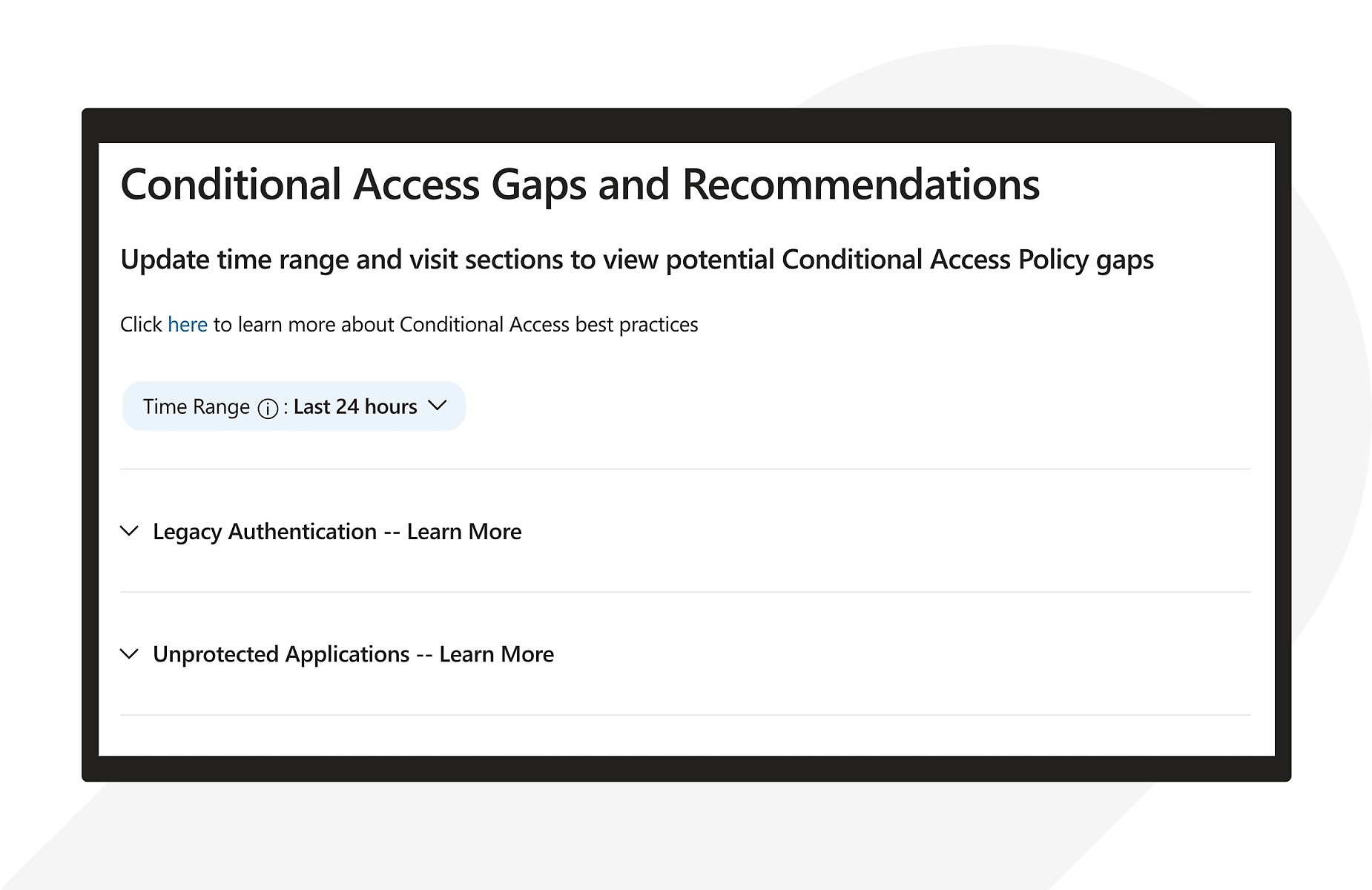

Zugriffsrichtlinien mit Schritt-für-Schritt-Anleitungen optimieren

Erhalten Sie einen Sicherheitsbericht, der Verbesserungsmöglichkeiten aufzeigt und Empfehlungen enthält.

Mehr als 300.000 Unternehmen sind überzeugt von Microsoft Entra ID

Preise von Microsoft Entra ID

Nutzen Sie mit einem Microsoft Entra ID P2-Abonnement Funktionen für den bedingten Zugriff

- Azure Active Directory P2 ist jetzt Microsoft Entra ID P2.

- Microsoft Entra ID P2 ist in Microsoft 365 E5 enthalten, einschließlich Versionen dieser Suite, die Microsoft Teams nicht enthalten, und bietet eine kostenlose 30-Tage-Testversion.

- Azure- und Microsoft 365-Abonnenten können Microsoft Entra ID P2 online erwerben.

Dokumentation und Schulungen

Begriffe kurz erklärt

Erhalten Sie eine Übersicht über wichtige Begriffe zum bedingten Zugriff.

Schutz für die gesamte Umgebung

Gestalten Sie Ihre sichere Zukunft, indem Sie heute Ihre Sicherheitsoptionen erkunden.

Microsoft Security folgen