Surface Laptop, Copilot+ PC

Ottieni esperienze basate sull'IA di nuova generazione come Richiamo, così potrai cercare i contenuti di cui hai bisogno nella cronologia del computer.

Dai il massimo ogni giorno con Microsoft 365

Hai protezione online, archiviazione sicura nel cloud e app innovative progettate per soddisfare le tue esigenze, tutto in un unico piano.

Xbox Games Showcase + Call of Duty: Black Ops 6 Direct

Salva la data per Xbox Games Showcase, 9 giugno alle ore 19:00. Esplora nuovi giochi di Xbox e non perdere Call of Duty: Black Ops 6 Direct subito dopo l'evento.

Xbox Series X

La Xbox più veloce e più potente di sempre.

Per le aziende

Surface Pro 10 per le aziende

La flessibilità di un tablet e le prestazioni di un laptop in un design ultraportatile, con i nuovi processori Intel e strumenti basati sull'IA.

Ottieni Microsoft Teams per la tua azienda

Riunioni online, chat, collaborazione in tempo reale e spazio di archiviazione nel cloud condiviso, tutto in un unico posto.

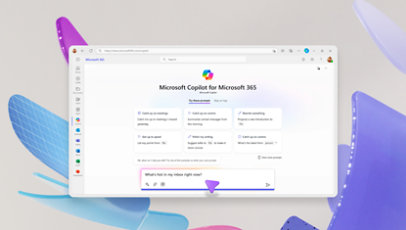

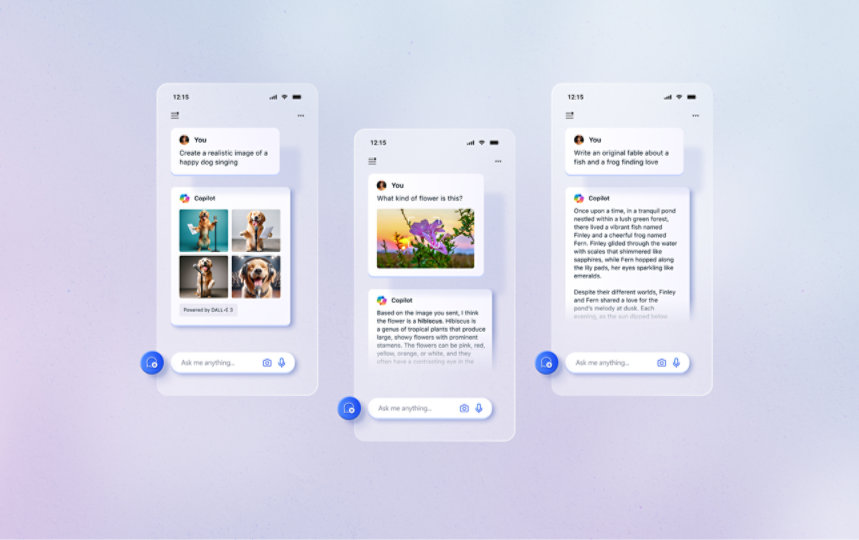

Copilot per Microsoft 365

Risparmia tempo e concentrati su ciò che conta di più con l'IA in Microsoft 365 per le aziende.

Windows 11 per le aziende

Progettato per il lavoro ibrido. Potente per i dipendenti. Coerente per il personale IT. Sicuro per tutti.

Segui Microsoft