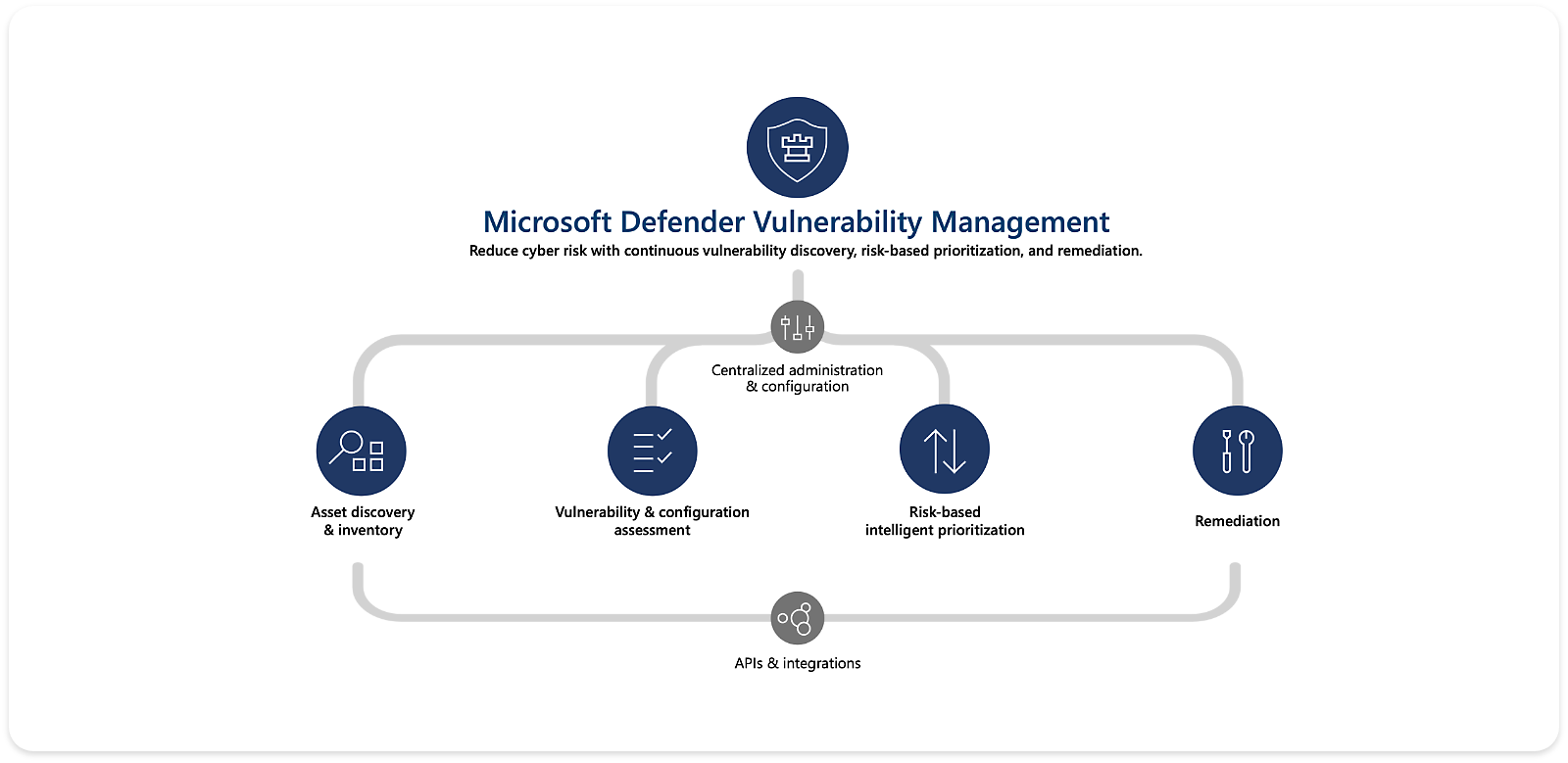

Gerenciamento de Vulnerabilidades do Microsoft Defender

Reduza as ameaças de segurança cibernética com uma abordagem baseada em risco para o gerenciamento de vulnerabilidades.

Expansão do Gerenciamento de Vulnerabilidades do Defender

O Gerenciamento de Vulnerabilidades do Defender agora está disponível como uma oferta independente para mais clientes e casos de uso. Ele complementa sua solução de detecção e resposta de ponto de extremidade (EDR) e foi expandido para incluir avaliações de vulnerabilidade de contêineres.

Gerenciamento de Vulnerabilidades baseado em risco

Reduza o risco com avaliação contínua de vulnerabilidade, correção e priorização baseada em risco.

Descubra e monitore os ativos de forma contínua

Elimine verificações periódicas com monitoramento e alertas contínuos. Detecte riscos mesmo quando os ponto de extremidade não estiverem conectados à rede corporativa.

Concentre-se no que importa

Priorize as maiores vulnerabilidades em seus ativos mais críticos usando as Informações sobre ameaças da Microsoft, previsões de probabilidade de violação e contextos de negócios.

Acompanhar e mitigar riscos com facilidade

Preencha a lacuna existente entre as equipes de segurança e de TI para corrigir vulnerabilidades com recomendações contextuais robustas, fluxos de trabalho integrados e recursos de bloqueio de aplicativos para possibilitar uma proteção mais rápida.

Obtenha cobertura abrangente

Use verificações baseadas ou sem agente em cargas de trabalho, servidores, contêineres e ponto de extremidade na nuvem com suporte para Windows, Linux, macOS, iOS e Android.

Fique à frente de ameaças cibernéticas

Descubra, priorize e corrija de forma contínua os maiores riscos para as organizações em pontos de extremidade e cargas de trabalho na nuvem.

Principais recursos

Reduza proativamente os riscos para sua organização com o Gerenciamento de Ameaças e Vulnerabilidades do Defender.

Descubra vulnerabilidades em tempo real

Detecte riscos em pontos de extremidades gerenciados e não gerenciados com módulos integrados e scanners sem agente, mesmo quando os dispositivos não estão conectados à rede corporativa.

Reduza riscos com avaliações contínuas

Elimine verificações periódicas e acesse inventários em nível de entidade de dispositivos, aplicativos de software, certificados digitais, extensões de navegador e avaliações de firmware.

Exiba recomendações de segurança priorizadas

Concentre-se nas ameaças cibernéticas que representam o maior risco com uma visualização única de recomendações priorizadas de vários feeds de segurança.

Bloqueie aplicativos vulneráveis

Bloqueie proativamente versões vulneráveis conhecidas de aplicativos ou use alertas personalizados na área de trabalho para notificar os usuários.

Repare e acompanhe o progresso de forma contínua

Conecte equipes com fluxos de trabalho e integrações internas. Acompanhe o progresso e as tendências em tempo real com rastreamento de correção e relatórios de dispositivos.

Avaliações de vulnerabilidade em cargas de trabalho na nuvem

Obtenha verificação de vulnerabilidades sem agente e baseada em agente para obter agilidade e proteção abrangente da carga de trabalho.

Plataforma de operações de segurança unificada

Proteja seu patrimônio digital com a única plataforma de SecOps (operações de segurança) que unifica todos os recursos de XDR (detecção e resposta estendida) e SIEM (gerenciamento de eventos e informações de segurança).

Portal unificado

Detecte e interrompa ameaças cibernéticas quase em tempo real e simplifique a investigação e a resposta.

Defender XDR

Obtenha segurança e visibilidade unificadas em suas nuvens, plataformas e pontos de extremidade.

Microsoft Sentinel

Agregue dados de segurança e correlacione alertas de praticamente qualquer origem com o SIEM nativo na nuvem.

Introdução

Obtenha proteção proativa em diferentes domínios, incluindo pontos de extremidade, servidores e cargas de trabalho em nuvem com o Gerenciamento de Vulnerabilidades do Defender.

Planos de gerenciamento de vulnerabilidades

- Para clientes do Microsoft Defender para Ponto de Extremidade Plano 2: Aprimore perfeitamente seu programa de gerenciamento de vulnerabilidades—sem a necessidade de agentes adicionais—usando o complemento Gerenciamento de Vulnerabilidades do Defender.

- Para clientes do Microsoft Defender para Nuvem: Obtenha gerenciamento de vulnerabilidades sem agente para servidores, contêineres e registros de contêineres com o Gerenciamento de Vulnerabilidades do Defender—integrado nativamente ao Defender para Nuvem.

- Para outros clientes: Complemente sua solução EDR existente com a oferta independente do Gerenciamento de Vulnerabilidades do Defender.

Produtos relacionados

Use os melhores produtos de segurança da Microsoft para ajudar a evitar e detectar ataques cibernéticos.

Microsoft Defender para Ponto de Extremidade

Obtenha segurança de ponto de extremidade líder para interromper rapidamente os ataques cibernéticos e dimensionar seus recursos de segurança.

Microsoft Secure Score

Obtenha visibilidade, insights e diretrizes inteligentes para fortalecer sua postura de segurança.

Microsoft Defender para Nuvem

Detecte e responda a ameaças cibernéticas em tempo real para ajudar a proteger suas cargas de trabalho locais, híbridas e multinuvem.

Informações sobre Ameaças do Microsoft Defender

Ajude a proteger sua organização contra adversários modernos e ameaças cibernéticas, como ransomware.

Documentação e atualizações mais recentes

Documentação

Aprenda mais sobre cada recurso e como ele pode ajudá-lo a proteger sua organização.

Baixe o resumo da solução

Explore como o Gerenciamento de Vulnerabilidades do Defender ajuda a descobrir, avaliar e corrigir riscos.

Atualizações mais recentes

Conheça as inovações mais recentes em gerenciamento de vulnerabilidades da Microsoft.

Proteja tudo

Torne seu futuro mais seguro. Explore suas opções de segurança hoje mesmo.

Siga a Segurança da Microsoft