ホーム | Microsoft Security > Salesforce で多要素認証が必須条件に – Azure AD で対応可能

Salesforce で多要素認証が必須条件に – Azure AD で対応可能

本記事は Salesforce now enforcing multi-factor authentication—Azure AD has you covered を翻訳したものです。

Salesforce は最近、Salesforce 製品へのアクセスに多要素認証 (MFA) を使用することを必須化しました。これについて Azure Active Directory がどのようにユーザーの皆様をサポートしているのかをご紹介したいと思います。ハイブリッド ワークを導入した組織で、従業員が業務でさまざまなアプリケーションを使用している場合、Salesforce などのアプリケーションへのアクセスをしっかりと保護することが重要です。

Salesforce の新しい要件に対応し、製品へのアクセスを確実に保護する方法について、マイクロソフトの ID アライアンス チーム主任プログラム マネージャーの Jonathon Lyon が説明します。

--------------------

ハイブリッド ワークへの移行が進む中、ファイアウォール、分離、パスワードといった旧来のセキュリティ思想が、多くの組織を脆弱化させています。目ざとく隙を見つけて攻撃を仕掛ける脅威アクターは、企業ネットワークに侵入する最も手っ取り早い方法が ID であることを知っています。ダークウェブには盗まれた認証情報が大量に出回っており、ID 詐欺 (アカウントの乗っ取り、ビジネス メール詐欺など) が最もよく使われる ID 攻撃手法となっています。ある最新のセキュリティ分析の見立てでは、「現在でも、ID はネットワーク アクセスの主要な方法」であり、「2022 年は、ID に対する攻撃や ID を利用した攻撃が増加する」とされています。

あらゆる業界の先進的な企業は、ボーダーレスな今日のデジタル領域において、脅威をすばやく検知して対処するには、ゼロ トラスト セキュリティが最良のアプローチであると認識しています。このゼロ トラストの考えの下 Salesforce (英語) は、2022 年 2 月 1 日より Salesforce 製品にアクセスする際には多要素認証 (MFA) を有効化することをすべての顧客に義務付けると発表しました。マイクロソフトは「Security for All」を実現するというミッションを掲げており、その一環として、Salesforce のお客様が Microsoft Azure Active Directory (Azure AD) を使用して MFA とシングル サインオン (SSO) に簡単に対応できるようお手伝いしたいと考えています。

パスワードの問題点

15 万人以上の顧客を抱え、時価総額が 2,000 億ドルを超える Salesforce は、セキュリティの面で危ない橋を渡るつもりはないようです。大手クラウド企業だけでなく、あらゆる企業にとって、従業員が決めた数桁の数字と文字だけで企業全体を保護しようとするのはリスクが大きすぎます。何しろパスワードは簡単に破られます。JBS USA に対するランサムウェア攻撃 (英語) は、まさにこの脆弱なパスワードが放置された管理者アカウントが原因となり、最終的な被害額は 1,100 万ドルにも上りました。2021 年 6 月には、この「ブルート フォース」攻撃が 671% も増加 (英語) しました。実際に、Azure AD は 2021 年 1 月~ 12 月の間に、盗んだパスワードを使用したブルートフォース攻撃によって企業ユーザーのアカウントを乗っ取ろうとする試みを検出し、256 億回以上もブロック (英語) しました。

マイクロソフトは 2021 年に、パスワードの罠から抜け出す方法として、法人のお客様向けにパスワードレス サインインの一般提供を開始 (英語) しました。これでマイクロソフトのお客様は、自身のアカウントからパスワードを完全になくし、代わりに以下を使用してサインできるようになりました。

- Microsoft Authenticator アプリ – iOS や Android のスマートフォンで、パスワードなしの強力な資格情報を利用できます。ユーザーはあらゆるプラットフォームやブラウザーにサインインする際に、スマートフォンで通知を受け取り、画面に表示された番号で照合します。さらに、生体認証 (指紋、顔) または PIN で確認すればサインイン完了です。最近のアップデートにより、企業アカウントの追加や管理が容易になりました。

- Windows Hello for Business – 生体認証や PIN 認証をユーザーの PC に直接関連付けることにより、所有者以外のアクセスを阻止します。公開キー基盤 (PKI) の統合と SSO の組み込みサポートにより、Windows Hello for Business はオンプレミスとクラウドの両方で、企業リソースにシームレスで便利にアクセスする方法を提供します。

- FIDO2 セキュリティ キー – クラウドまたはオンプレミスのリソースや、サポートされているブラウザーに SSO を提供します。FIDO2 セキュリティ キーは、第 2 の認証要素に自身のスマートフォンを使用したくない、または自身のスマートフォンを使用できない従業員がいる企業に適した選択肢です。

Azure AD を使用して MFA を実装する

MFA は ID 攻撃の 99.9% を阻止できる (英語) ことがわかっています。それにもかかわらず、Azure AD を利用するお客様のうち、2021 年末時点で MFA の導入が済んでいたのは 22% にすぎません。MFA のエンジン部分である条件付きアクセスは、ID 主導のコントロール プレーンの中核として Azure AD に直接組み込まれており、シグナルを集約して組織のポリシーをすばやく適用できるようにしています。

マイクロソフトのお客様は Azure AD を使用することで、生体認証、Authenticator アプリ、テキスト、通話、ワンタイム パスコードなどのさまざまな認証方式を柔軟に選択し、Salesforce や他のアプリケーションの認証を行うことができます (注: 音声とテキストは安全性が最も低い (英語) ことから、Salesforce では SMS または電話による認証は許可されていません)。Azure AD と Salesforce を統合して SSO と MFA に対応すると、以下のようなことが可能です。

- Azure AD を使用して、Salesforce にアクセスできるユーザーを制御する

- Azure AD アカウントを使用して、Salesforce に自動的にサインインできるようにする

- Microsoft Azure Portal で両方のアカウントを一元管理する

- Salesforce アプリケーションに MFA を適用する条件付きアクセス ルールを作成する

Azure AD で MFA を有効にする方法については、詳細なチュートリアルをご覧ください。

Salesforce の多要素認証プロセス

Salesforce が公開している適用ロードマップによると、要件の期限 (日付は製品によって異なる) を過ぎると、管理者が MFA を無効にする機能が削除され、MFA の強制適用が開始されます。現時点では、Salesforce はこの新しい要件を、契約においてのみ適用します。つまり、MFA を有効にしない場合は契約を更新することができなくなります。今後、技術的にも適用される可能性があります。

新しい要件を満たすには、Salesforce ユーザーは以下のいずれかに対応する必要があります。

- Salesforce のユーザー インターフェイスから MFA を有効にする。

- フェデレーション方式の SSO を利用して、Salesforce 製品にアクセスする。Azure AD では、Salesforce やその他多くのアプリにアクセスするユーザーを自動認証できます (以下の Salesforce で MFA を有効化する簡単な手順をご参照ください)。

Salesforce MFA 要件チェック ツール (英語) を使用すると、お客様の実装が Salesforce の要件を満たしているかを確認できます。また、Azure AD で利用可能な認証方法と検証方法についてもご確認ください。

以下は、Salesforce ユーザーに MFA を適用する、条件付きアクセス ポリシーを作成する手順です。

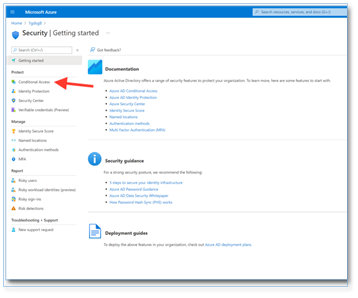

- 既存のグローバル管理者として Azure Portal にサインインします。

- Azure Active Directory に移動し、[Manage] の下にある [Security] をクリックします。

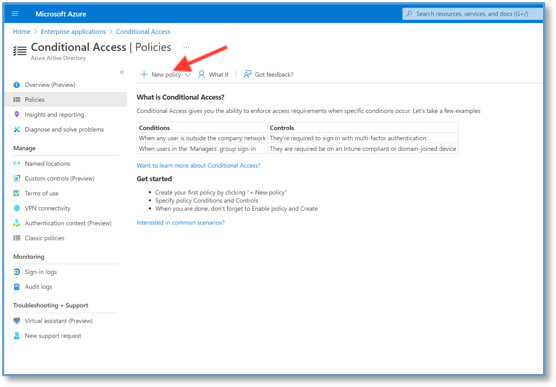

- [Conditional Access] をクリックします。

4. [New policy] をクリックして、[Create new policy] を選択します。

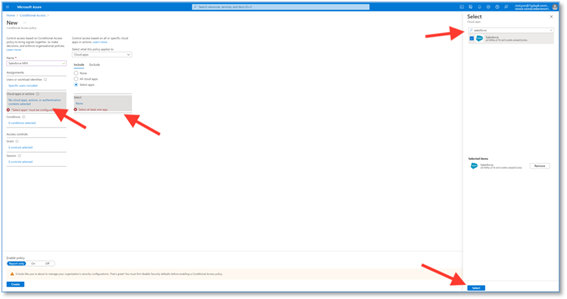

5. ポリシーの名前を入力します。

6. [Assignments] の下の [Users or workloads identities] をクリックします。

7. [Select users and groups] を選択します。Salesforce を使用するユーザーまたはユーザー グループを指定します。ユーザーまたはグループを指定したら、[Select] をクリックします。

8. [Cloud apps or actions] をクリックします。

9. [Select apps] オプションを選択し、Salesforce を検索します。[Select] をクリックします (必要に応じて条件を指定することもできますが、ここではこのままにしておきます)。

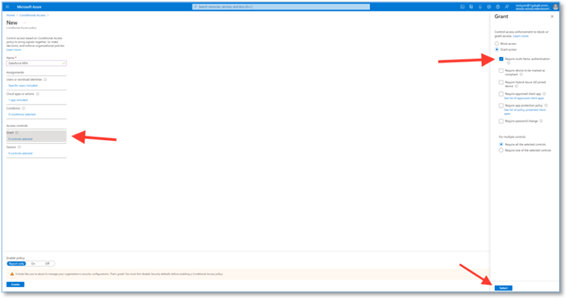

10. [Access controls] の下の [Grant] をクリックします。

11. [Grant access] を選択し、[Require multi-factor authentication] オプションにチェックを入れます。[Select] をクリックします。

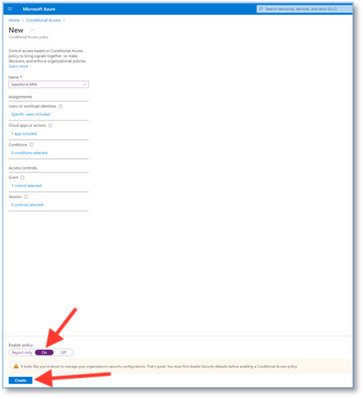

最後のステップは、ポリシーの有効化です。

12. オプションを [Report-only] から [On] に変更します。[Create] をクリックします。

このルールが有効になり、指定したすべてのユーザーが Salesforce にサインインするたびに MFA を使用することになります。

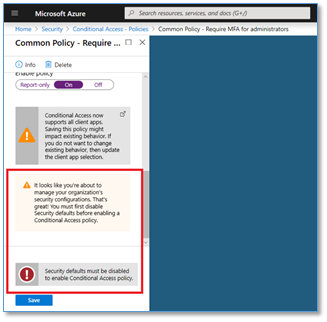

注: 初めて条件付きアクセス ポリシーを設定する場合、以下のようなメッセージが表示されることがあります。

セキュリティの既定値を条件付きアクセス ポリシーで置き換える場合は、最初にセキュリティの既定値を無効にする必要があります。

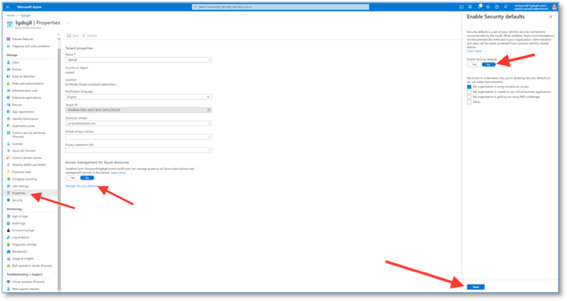

セキュリティの既定値を無効にするには、以下を実行します。

- セキュリティ管理者、条件付きアクセス管理者、グローバル管理者として Azure Portal にサインインします。

- [Azure Active Directory]、[Properties] の順に移動します。

- [Manage Security defaults] をクリックします。

- [Enable Security defaults] を [No] に設定します。

- [Save] をクリックします。

すべてのアプリにシングル サインオン

Azure AD で可能なのは、円滑な MFA だけではありません。以下のようなメリットにより、組織のすべてのユーザーが場所やデバイスを問わず、安全でシームレスにアクセスできるようになります。

- 一元化されたユーザー向けポータルを通じて、アプリの展開を簡素化

- ID 保護と条件付きアクセスにより、リスク ベースのアクセス ポリシーを強制適用

- 自動プロビジョニング ワークフローとセルフサービス ツールで IT コストを削減

Azure AD は、Adobe、AWS、Dropbox、SAP Concur、ServiceNow など、広く利用されているアプリとの統合を容易にします。Salesforce をはじめとする社内の多数のアプリに、シンプルで安全な MFA アクセスをご活用ください。Azure Active Directory のシングル サインオンを活用すれば、信頼性と拡張性に優れた ID サービスを実現することができます。

* Security Week、Cyber Insights 2022: Identity (英語)

マイクロソフトの ID ソリューションについてご確認ください。

- Azure Active Directory ID ブログのホーム (英語) に戻る

- Twitter や LinkedIn でつながる

- Azure フィードバック フォーラムで製品に関する提案を行う