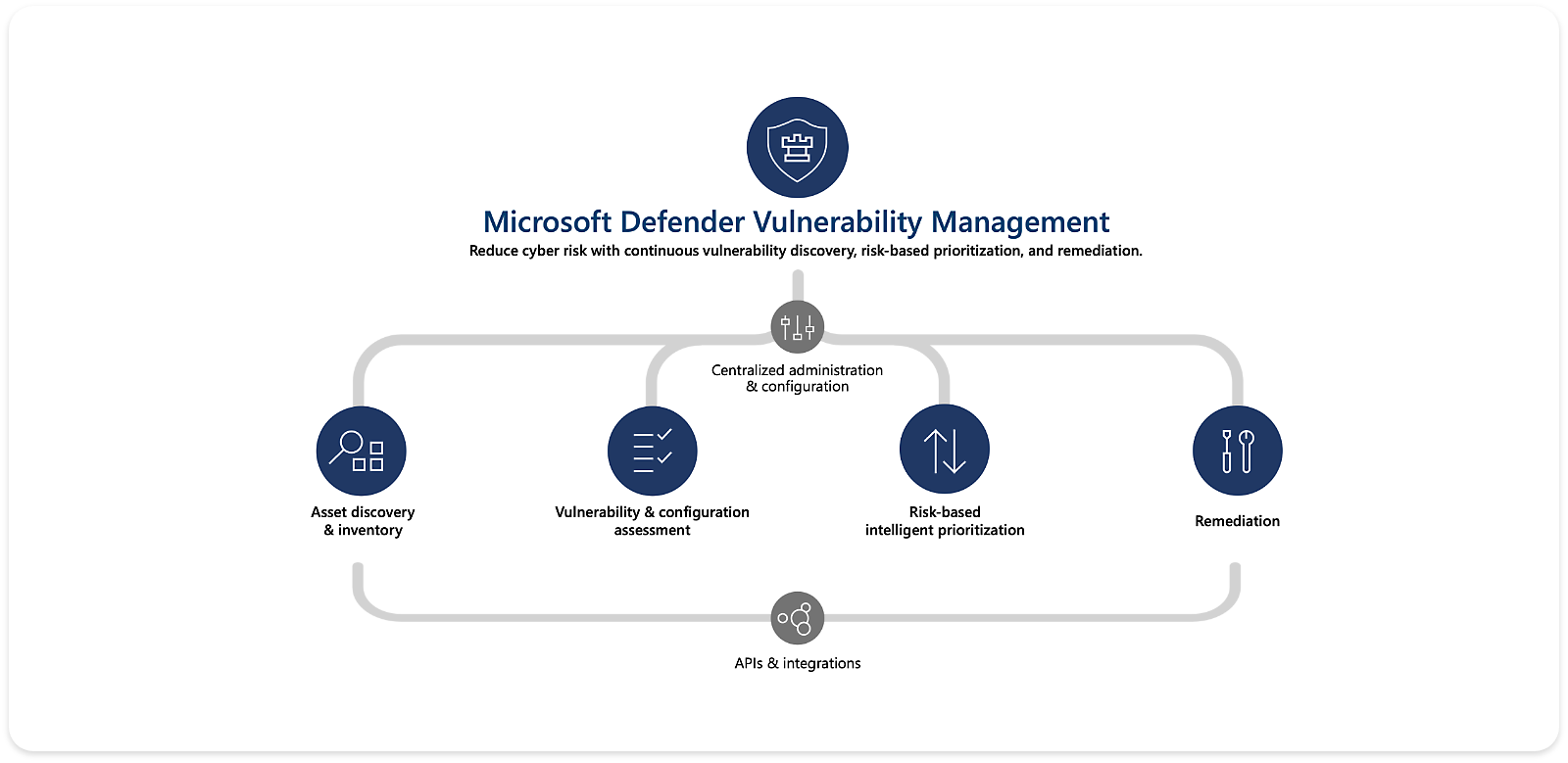

Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

Zredukuj zagrożenia dla cyberbezpieczeństwa za pomocą opartego na ryzyku podejścia do zarządzania lukami w zabezpieczeniach.

Rozszerzenie usługi Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

Usługa Zarządzanie lukami w zabezpieczeniach w usłudze Defender jest teraz dostępna jako oferta autonomiczna dla większej liczby klientów i przypadków użycia. Uzupełnia ona rozwiązanie do wykrywania i reagowania na punkty końcowe (EDR) i zostało rozszerzone o oceny luk w zabezpieczeniach kontenerów.

Zarządzanie lukami w zabezpieczeniach na podstawie ryzyka

Ciągłe ocenianie luk w zabezpieczeniach, ustalanie priorytetów na podstawie ryzyka i korygowanie pozwala zmniejszyć ryzyko.

Ciągle odkrywaj i monitoruj zasoby

Ciągłe monitorowanie i alerty pozwalają wyeliminować okresowe skanowania. Wykrywaj ryzyka nawet wtedy, gdy punkty końcowe nie są połączone z siecią korporacyjną.

Skup się na tym, co ważne

Określ priorytet największych luk w zabezpieczeniach dla krytycznych zasobów przy użyciu analizy zagrożeń Microsoft, przewidywania prawdopodobieństwa naruszenie zabezpieczeń i kontekstów biznesowych.

Łatwo śledź i ograniczaj ryzyko

Usuń różnicę między zespołami zabezpieczeń i IT, aby bezproblemowo skorygować luki zabezpieczeń dzięki niezawodnym rekomendacjom kontekstowym, wbudowanym przepływom pracy i możliwościom blokowania aplikacji, aby szybciej włączyć ochronę.

Uzyskiwanie kompleksowego pokrycia

Korzystaj ze skanowania opartego na agentach lub bez agentów w obciążeniach w chmurze, serwerach, kontenerach i punktach końcowych z obsługą systemów Windows, Linux, macOS, iOS i Android.

Wyprzedź cyberzagrożenia

Ciągle odkrywaj, ustalaj priorytety i koryguj największe ryzyka dla organizacji w punktach końcowych i obciążeniach w chmurze.

Najważniejsze funkcje

Proaktywnie zmniejszaj ryzyko dla swojej organizacji dzięki usłudze Zarządzanie lukami w zabezpieczeniach w usłudze Defender.

Odkrywaj luki w zabezpieczeniach w czasie rzeczywistym

Wykrywaj ryzyka w zarządzanych i niezarządzanych punktach końcowych za pomocą wbudowanych modułów i skanerów bez agentów, nawet gdy urządzenia nie są połączone z siecią korporacyjną.

Redukuj ryzyko dzięki ciągłym ocenom

Wyeliminuj skanowania okresowe i uzyskuj dostęp do spisów urządzeń, oprogramowania, certyfikatów cyfrowych, rozszerzeń przeglądarki i oceny oprogramowania układowego na poziomie jednostek.

Wyświetl rekomendacje dotyczące zabezpieczeń z określonymi priorytetami

Skoncentruj uwagę na cyberzagrożeniach, które stanowią największe ryzyko, korzystając z jednego widoku zaleceń priorytetowych z wielu kanałów zabezpieczeń.

Blokowanie aplikacji z lukami w zabezpieczeniach

Proaktywnie blokuj wersje aplikacji ze znanymi lukami w zabezpieczeniach lub ostrzegaj użytkowników za pomocą dostosowanych alertów na komputerach.

Płynne korygowanie i śledzenie postępu

Łącz zespoły dzięki wbudowanym przepływom pracy i integracjom. Śledź postęp i trendy w czasie rzeczywistym dzięki śledzeniu korygowania i raportom urządzeń.

Oceny luk w zabezpieczeniach w obciążeniach w chmurze

Uzyskaj skanowanie lub w zabezpieczeniach oparte na agentach i bez agentów w celu zapewnienia sprawnej i kompleksowej ochrony obciążeń.

Ujednolicona platforma operacji zabezpieczeń

Zabezpiecz swoją infrastrukturę cyfrową dzięki jedynej na rynku platformie operacji zabezpieczeń (SecOps), która łączy rozszerzone możliwości wykrywania zagrożeń i reagowania oraz zarządzanie informacjami i zdarzeniami zabezpieczeń (SIEM).

Ujednolicone środowisko

Wykrywaj i zapobiegaj cyberzagrożeniom w czasie zbliżonym do rzeczywistego oraz usprawniaj przeprowadzanie dochodzeń i reagowanie.

Defender XDR

Osiągnij ujednolicone bezpieczeństwo i widoczność w chmurach, na platformach i w punktach końcowych.

Microsoft Sentinel

Agreguj dane zabezpieczeń i koreluj alerty z niemal dowolnego źródła z natywnym dla chmury rozwiązaniem SIEM.

Rozpocznij pracę

Uzyskaj proaktywną ochronę w różnych domenach, w tym w punktach końcowych, serwerach i obciążeniach w chmurze, dzięki usłudze Zarządzanie lukami w zabezpieczeniach w usłudze Defender.

Plany dotyczące zarządzania lukami w zabezpieczeniach

- W przypadku klientów usługi Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2): Bezproblemowo usprawniaj program do zarządzania lukami w zabezpieczeniach bez konieczności stosowania dodatkowych agentów przy użyciu dodatku Zarządzanie lukami w zabezpieczeniach w usłudze Defender.

- W przypadku klientów usługi Microsoft Defender dla Chmury: Uzyskaj zarządzanie lukami w zabezpieczeniach bez agentów dla serwerów, kontenerów i rejestrów kontenerów dzięki natywnie zintegrowanej usłudze Zarządzanie lukami w zabezpieczeniach z usługą Defender dla Chmury.

- W przypadku innych klientów: Uzupełnij istniejące rozwiązanie EDR o autonomiczną ofertę usługi Zarządzanie lukami w zabezpieczeniach.

Powiązane produkty

Korzystaj z najlepszych w swojej klasie produktów zabezpieczających firmy Microsoft, aby zapobiegać cyberatakom i wykrywać je.

Ochrona punktu końcowego w usłudze Microsoft Defender

Uzyskaj wiodące zabezpieczenia punktów końcowych, aby szybko zatrzymać cyberataki i skalować zasoby zabezpieczeń.

Wskaźnik bezpieczeństwa Microsoft

Uzyskaj wgląd, szczegółowe informacje i inteligentne wskazówki, aby poprawić stan zabezpieczeń.

Microsoft Defender dla Chmury

Wykrywaj cyberzagrożenia i reaguj na nie w czasie rzeczywistym, aby chronić obciążenia wielochmurowe, hybrydowe i lokalne.

Microsoft Defender Threat Intelligence

Pomóż chronić organizację przed współczesnymi przeciwnikami i cyberzagrożeniami, takimi jak oprogramowanie wymuszające okup.

Dokumentacja i najnowsze aktualizacje

Dokumentacja

Uzyskaj szczegółowe informacje o każdej funkcji oraz o tym, jak może ona ułatwić ochronę Twojej organizacji.

Pobierz podsumowanie rozwiązania

Odkryj, jak usługa Zarządzanie lukami w zabezpieczeniach w usłudze Defender ułatwia odnajdywanie, ocenianie i korygowanie ryzyka.

Najnowsze aktualizacje

Poznaj najnowsze innowacje firmy Microsoft dotyczące zarządzania lukami w zabezpieczeniach.

Całościowa ochrona

Zabezpiecz swoją przyszłość. Już dziś zapoznaj się z opcjami zabezpieczeń.

Obserwuj rozwiązania zabezpieczające firmy Microsoft